この記事は、How to implement zero trust IoT solutions with AWS IoT (記事公開日: 2021 年 11 月 23 日)を翻訳したものです。

はじめに

ゼロトラストは誤解されることがあります。ゼロトラストは特定の製品やソリューションではなく、セキュリティモデルと関連する一連のアーキテクチャの原則とパターンです。お客様が直面する主な課題の 1 つが、ゼロトラストの原則をモノのインターネット (IoT) に適用する方法と、ゼロトラストをアマゾンウェブサービス (AWS) IoT でどのように始めるかを決定することです。

このブログ投稿では、ベンチマークとして NIST 800-207 アーキテクチャに基づくゼロトラストと、デフォルトでゼロトラストをサポートする AWS IoT サービスを使用して IoT でのゼロトラストを実装する方法について説明します。

ゼロトラストセキュリティとは?

ゼロトラストは、セキュリティ制御を提供する概念、および関連する一連のメカニズムです。これらのセキュリティ制御は、従来のネットワーク制御やネットワーク境界だけに依存するわけではありません。ユーザー、デバイス、システムの信頼性を証明する必要があります。また、アプリケーション、データ、その他のリソースへのアクセスを管理する、きめ細かい ID ベースのルールを適用します。

ゼロトラストの原則は、運用技術 (OT)、IT システム、IoT、製造業におけるモノのインターネット(IIoT) など、組織のインフラストラクチャを対象としています。つまり、あらゆる場所ですべてを保護することを指します。従来のセキュリティモデルは、ネットワークのセグメンテーションに大きく依存しており、ネットワークに基づいてデバイスに高いレベルの信頼を提供していました。これに対し、ゼロトラストは、ネットワークの場所に関係なく、接続されているデバイスを検証するための統合アプローチです。最小権限を適用し、高度な検出を行いリアルタイムで脅威に対応します。

組織は IoT および IIoT デバイスの急増に伴い、拡大する攻撃対象領域の保護の課題に直面しています。政府や企業が監視を強化している分野でもあることから、ゼロトラスト固有の原則により、従来のネットワークベースのセキュリティよりも優れたセキュリティを提供します。

ゼロトラストモデルでは、境界ベースの保護への依存度を減らすことで、組織のセキュリティ体制を向上させることができます。しかし、これは境界ベースのセキュリティの考え方を完全に取り除くという意味ではありません。アイデンティティとネットワークの機能を組み合わせてコアとなる資産を保護し、ゼロトラストの原則を適用することでビジネスに重点を置くことができます。

ソリューション概要

AWS は、アイデンティティおよびネットワーキングサービスと併用できる IoT サービスを提供し、エンタープライズ IoT および IIoT の実装の標準機能としてゼロトラストビルディングブロックを提供します。

AWS IoT で NIST 800-207の ゼロトラストの原則に適応する

AWS IoT は、ここで説明する 7 つの原則に従うことで、NIST 800-207 ベースのゼロトラストアーキテクチャ (ZTA) への適応を支援します。

1. データソースとコンピューティングサービスはすべてリソースとする

AWS では、データソースとコンピューティングサービスを、アクセス管理が必要な固有のリソースとして見なします。たとえば、AWS IoT Core と AWS IoT Greengrass は、お客様のリソースを含むサービスであり、Amazon Simple Storage Service (Amazon S3) や Amazon DynamoDB は、IoT デバイスから安全に呼び出せるように設計されているサービスです。接続されている各デバイスには、AWS IoT サービスとやり取りするための認証情報が必要です。AWS IoT サービスとの間のトラフィックはすべて、Transport Layer Security (TLS) を使用して送信されます。また、AWS クラウドのセキュリティメカニズムは、AWS IoT サービスと他の AWS サービスの間を移動するデータも保護します。

2. ネットワークの境界に依存せず、すべての通信がセキュリティで保護される

AWS IoT サービスでは、デフォルトですべての通信が保護されます。つまり、TLS を使用して AWS API 呼び出しを個別に認証および認可をすることで、デバイスとクラウドサービス間のすべての通信がネットワークの場所とは無関係に保護されます。デバイスが他のデバイスまたはクラウドサービスに接続する場合、X.509 証明書、セキュリティトークン、カスタムオーソライザーなどのプリンシパルを使用して認証を行い、信頼を確立する必要があります。AWS IoT セキュリティモデルでは、証明書ベースの認証または、IoT ポリシーを使用した認可、TLS 1.2 を使用した暗号化、レガシーデバイス用のカスタムオーソライザーがサポートされています。デバイスとクラウドサービス間のすべての通信は、ネットワークの場所に関わらずセキュリティで保護されます。AWS IoT サービスによって提供される強力な ID に加えて、ゼロトラストでは、デバイスが AWS IoT Core に接続した後のデバイスのオペレーションを制御するための最小権限アクセスが必要です。これにより、AWS IoT ポリシーは、不正アクセスが発生した場合の影響を限定できます。

AWS は、IoT および IIoT デバイスが他のデバイスや クラウド内の AWS サービスに安全に接続できるようにするデバイスソフトウェアを提供しています。AWS IoT Greengrass は、デバイスソフトウェアの構築、デプロイ、管理を支援する IoT オープンソースのエッジランタイムおよびクラウドサービスです。AWS IoT Greengrass は、ローカル通信とクラウド通信の両方でデバイスのデータを認証および暗号化します。もう 1 つの例として、マイクロコントローラ用のオープンソースのリアルタイムオペレーティングシステムである FreeRTOS があります。これにより、小型で低消費電力のエッジデバイスの管理が容易になります。FreeRTOS は、セキュアな通信のための TLS 1.2 と、保存された認証情報を保護する暗号化要素で使用する PKCS #11 をサポートしています。AWS IoT Device Clientは IoT デバイスを AWS IoT サービスに安全に接続するのに役立ちます。

3. エンタープライズリソースへのアクセス権限はセッションごとに付与され、アクセスが許可される前に最小権限で評価される

AWS IoT サービスと AWS API 呼び出しは、リクエストごとにリソースへのアクセスを許可します。これは、セッション単位よりもきめ細かいです。IoT デバイスは AWS IoT Core で認証され、アクションを実行する前に認可される必要があります。デバイスが AWS IoT Core に接続するたびに、AWS IoT Core で認証するためのデバイス証明書またはカスタムオーソライザーが提示されます。このプロセスでは、IoT ポリシーが適用され、デバイスがリクエストしているリソースへのアクセスが許可されているかどうかを確認します。このIoTポリシーの適用はセッション単位で有効化されます。次回デバイスが接続したときも、同じ手順を実行します。デバイスが AWS IoT Core 認証情報プロバイダーを使用して他の AWS サービスに接続しようとする場合も、同じシナリオが適用されます。

4. リソースへのアクセスは、クライアント ID、アプリケーション、サービス、および要求しているアセットの動的ポリシーによって決定

これらのポリシーには、デバイスの他の動作や環境の属性情報が含まれる場合があります。

ゼロトラストの基本原則は、リスクが評価され、許容可能な動作に設定されたパラメータの範囲内で承認されるまで、他のデバイスやアプリケーションへのアクセスを IoT デバイスに許可してはならないということです。この原則は IoT デバイスにも当てはまります。IoT デバイスの動作は制御されており、デバイスの動作自体をデバイスの健全性の尺度として見なせるためです。

デバイスの身元が特定されたすべての IoT デバイスは、ネットワーク内の他のデバイスやアプリケーションへのアクセス権が付与される前に、ベースラインの動作に照らして検証する必要があります。AWS IoT Device Shadow サービスを使用してデバイスの状態を検出し、AWS IoT Device Defender を使用してデバイスの異常を検出できます。

AWS IoT Core ポリシーは、AWS IoT のデバイスのグループ (Thing Group とも呼ばれます) に適用され、アクセスが許可される前に実行時に評価されます。グループに属するデバイスは動的で、AWS IoT Device Defender を使用してデバイスの動作に基づいて変更するように設定できます。AWS IoT Device Defender は、ルールによる検出と ML 検出機能を使用して、デバイスの通常の動作と、ベースラインからの潜在的な逸脱を検出します。異常が検出されると、静的グループのポリシーに基づいて制限されたアクセス権限でデバイスを隔離したり、AWS IoT Core への接続を禁止したりすることができます。

5. 本質的に信頼できるリソースはありません。企業は、所有するすべての資産の整合性とセキュリティ体制を監視および測定する

リソースに対しての要求を評価する際には、セキュリティ体制を評価します。ZTA を導入する企業は、デバイスとアプリケーションの状態を監視、パッチ適用、修正するため継続的な診断と軽減 (CDM) システムを確立する必要があります。

AWS IoT Device Defender は、お客様の IoT デバイス群を継続的に監査および監視します。(AWS IoT Device Defender では、デバイスのセキュリティメトリクスを取得して各デバイスに対して予想される動作から逸脱していないか継続的に監視することができます。そして、事前定義されたセキュリティのベストプラクティスに対して、デバイスの設定が継続的に監査されます。)

また、他の AWS サービスを使用して、IoT 以外のコンポーネントやサービスの継続的な監査とモニタリングを行うことができ、リソースに対してのセキュリティ体制を評価するために使用できます。たとえば、AWS IoT Device Defender は次のような緩和アクションを実行できます。

6. すべてのリソースの認証と認可はアクセスが許可される前に動的に厳格に行われる。これには、アクセス情報の取得、脅威のスキャンと評価、脅威への適応、継続的な通信の信頼性の再評価をするようなサイクルが含まれる

デフォルトでは、ゼロトラストは IoT デバイス間のアクセス (API 呼び出しを含む) を拒否します。AWS IoT では、デバイスの状態を考慮した適切な認証と認可によってアクセスが許可されます。ゼロトラストには、IoT、IIoT、IT、およびクラウドネットワーク全体で脅威を検出して対応する能力が必要です。これは、AWS IoT Device Defender と他の AWS サービスを使用して実現できます。

7. 企業は、リソース、ネットワークインフラストラクチャ、通信の現状について可能な限り多くの情報を収集し、セキュリティ体制を改善するために使用する

AWS IoT Device Defender を使用すると、IoT デバイスのデータを使用して、セキュリティ体制を継続的に改善できます。たとえば、AWS IoT Device Defender Audit One-Clickを利用して、IoT デバイスのセキュリティベースラインの情報を取得できます。次に、ルールベースおよび ML ベースの検出機能を追加して、接続されたデバイスで検出された異常を検出し、検出された結果に基づいて改善を行うことができます。

さらに、AWS IoT Device Defender カスタムメトリクスを使用すると、デバイスフリートやユースケースに固有のメトリクスを定義およびモニタリングできます。また、AWS で収集された他のデータ (監査、ロギング、テレメトリ、分析など) からインサイトを引き出し、AWS IoT ジョブなどの AWS IoT 機能を使用してパッチを適用してセキュリティ体制を改善し、AWS IoT セキュアトンネリング を使用してトラブルシューティングやリモートサービスのためにデバイスに安全に接続することもできます。権限を調整することで、企業のセキュリティ体制を継続的に改善できます。

AWS IoT ゼロトラストワークショップ

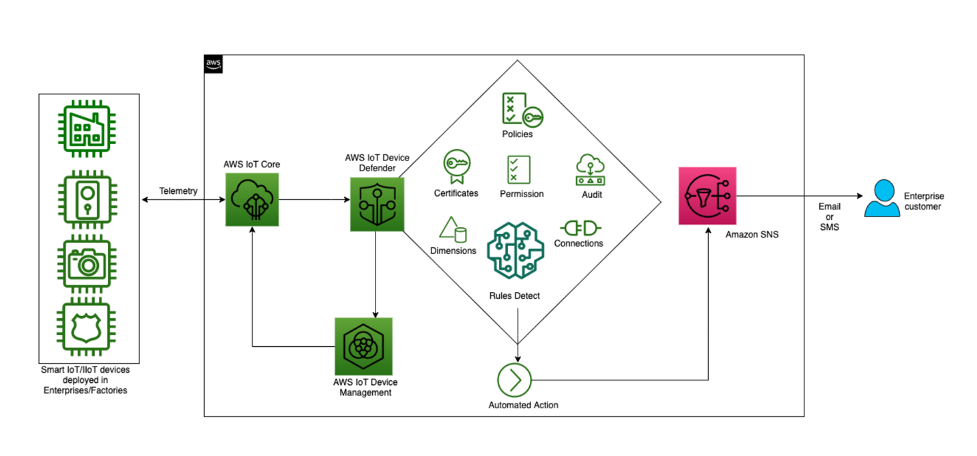

開始するには、こちらの、AWS IoT ゼロトラストワークショップをご覧ください。複数の AWS IoT サービスを使用して、商用および産業用 IoT デバイスを安全にデプロイする経験を積むのに役立ちます。企業の境界外にデバイスをデプロイするシナリオでは、AWS IoT Core、AWS IoT Device Defender、AWS IoT Device Management、および Amazon Simple Notification Service (Amazon SNS) を使用して、一意の ID、最小権限、動的アクセスを含む弾力性のあるアーキテクチャを構築します。デバイスの制御、ヘルスモニタリング、行動分析により、デバイスとデータのセキュリティを確保します。

セキュリティ異常が検出された場合、異常なデバイスの隔離、リモートトラブルシューティングのためのデバイスへの接続の保護、デバイスの脆弱性の修正とデバイスの正常な状態維持のためのセキュリティパッチの適用など、調査および軽減措置を講じることができます。

図1。AWS IoT ワークショップアーキテクチャを使用したゼロトラストの実装

まとめ

ゼロトラストには段階的なアプローチが必要であり、組織ごとにアプローチが異なります。組織の成熟度と直面しているサイバーセキュリティの脅威に基づいています。しかし、ここで説明したゼロトラスト原則の根幹の部分については全てのケースで適用できます。

IoT と IIoT については、強力な ID の使用、最小特権アクセスでの使用、デバイスの状態と異常の継続的な監視、デバイスへの安全な接続の問題の修正、継続的な更新の適用などの IoT ソリューションに対する多層セキュリティアプローチを推奨しています。

ゼロトラストアーキテクチャに移行する場合、既存のネットワークを置き換えて、従来のセキュリティアプローチを排除する必要はありません。お客様の環境全体を保護するまでに、まずは最も重要な資産から始めて、反復的なアプローチを使用してゼロトラストに段階的に移行できます。現在のセキュリティコントロールを廃止し、ゼロトラストコンポーネントを採用する前に、必ずお客様の環境でテストしてください。

AWS では、最新の IoT および IIoT デバイスにはゼロトラストアプローチを使用し、マイクロ・セグメントとして AWS Direct Connect、Virtual Private Cloud (VPC)エンドポイントなどのネットワーク機能とID を組み合わせてレガシー OT システムを接続することを推奨しています。さらに、AWS では、オンプレミスの管理に適した特定のワークロードに AWS Outposts を、エッジで IIoT データを処理する必要があるアプリケーションには AWS Snowball Edge を提供しています。これにより、インダストリアルエッジでは、クラウドサービスや強力な認証方法と組み合わせることにより、性能が高くないOT システムでもローカルインターフェースを保護することができます。

常に特定のユースケースからお客様を起点に作業を行い、その価値に応じてシステムとデータにゼロトラストを適用します。この価値に基づくアプローチの詳細については、「AWS でのゼロトラスト」を参照してください。

著者について

Ryan Dsouza は、AWS の IIoT のグローバルソリューションアーキテクトです。ニューヨーク市に拠点を置く Ryan は、AWS の幅広くて奥深い機能を使用して、より安全でスケーラブルで革新的なソリューションの設計、開発、運用を支援しています。Ryan は、デジタルプラットフォーム、スマート工場、エネルギー管理、ビルおよび産業オートメーション、IIoT セキュリティ分野で 25 年以上の経験を持ち、さまざまな業界で活躍しています。AWS 以前は、アクセンチュア、シーメンス、GE、IBM、AECOM に勤務し、デジタルトランスフォーメーションのイニシアチブで顧客にサービスを提供していました。

Syed Rehan は、ロンドンの AWS でグローバルな IoT スペシャリストソリューションアーキテクトです。彼は世界中の顧客をカバーし、リードIoTソリューションアーキテクトとして顧客をサポートしています。Syed は IoT とクラウド環境に関する深い知識を持ち、スタートアップからエンタープライズに至る世界中のお客様とこの役職を担い、AWS IoT ソリューションを構築しています。

Eknath Venkataramani は AWS IoT チームのセキュリティエンジニアです。彼は現在、IoT のお客様のセキュリティをより簡単にする新しい IoT 機能を設計することで、複数の AWS IoT サービスリリースの保護を支援することに注力しています。

本ブログは、ソリューションアーキテクトの渡邊が翻訳しました。原文はこちらです

からの記事と詳細 ( AWS IoT でゼロトラスト IoT ソリューションを実装する方法 | Amazon Web Services - amazon.com )

https://ift.tt/3p628aZ

No comments:

Post a Comment