サイバー攻撃による被害が増加している。特に身代金要求型マルウェア「ランサムウェア」による被害は深刻で、攻撃を受けた結果、事業継続が困難になってしまった企業もある。「データをいかに保護するか」はもはや経営課題といえる。

もちろん、これまでも「BCP」(事業継続計画)、「DR」(災害復旧)などの観点でデータ保護の取り組みは進められてきた。ただ近年では、「守るべき資産」というだけでなく、「新たな価値や事業を創出する源泉」としての役割をデータに期待するようになった。つまり、「守り」と「攻め」の両面でのデータ保護が必要になっている。

富士通の秋山仁美氏

富士通の秋山仁美氏 それらを満たすために欠かせないのが「クラウド」だ。今日、データ保護とクラウド連携は切っても切り離せない関係にある。富士通の秋山仁美氏(インフラストラクチャシステム事業本部 データシステム事業部 第一データインフラ部)は「データ保護とクラウドをうまく連携させることで、サイバー脅威やシステム障害に迅速に対応できる体制が築ける」と説明している。

「以前はデータ保護というと、主に物理的なバックアップのことを指していました。1次バックアップを取り、その上でテープストレージ(LTO)にデータを保存して遠隔地へ運搬、長期保存するといった方法が主流でした。DRサイトの構築にも多額の費用がかかっていましたし、リストアや復旧作業には多くの時間と手間がかかっていました。しかし、クラウドが登場したことで効率性がかなり向上しました。『RTO』(目標復旧時間)や『RPO』(目標復旧時点)を最小化することはもちろん、これまで平常時も稼働させ続けなければならなかったDRサイトを、必要なときだけ使うことができるようになりました。また、ランサムウェアへの対抗策として『暗号化対策をしたクラウド環境に2次バックアップを保存する』といったことも可能になりました」(秋山氏)

3つのソリューションで「どうすればよいか分からない」に対応

では、データ保護とクラウドをどのように連携させればいいのか。秋山氏は、バックアップのベストプラクティスである「3-2-1ルール」の徹底を提案している。3-2-1ルールとは「常に“3つ”のデータを持ち、それらを“2つ”の異なる媒体に保管し、そのうち“1つ”は遠隔地で保管、管理する」というものだ。

「例に挙げた『クラウドに2次バックアップを保管する』という方法も、この3-2-1ルールにのっとったものです。ランサムウェア攻撃は非常に巧妙で、完全に防ぐことはできません。最近では、バックアップデータもターゲットにするランサムウェアもあります。2次バックアップをクラウドに“外出し”すれば、こうしたランサムウェアの攻撃からバックアップデータを守ることができます」(秋山氏)

富士通の川田 大氏

富士通の川田 大氏 だが、いくら“ベストプラクティス”であっても、全ての企業にとって最適だとは限らない。ベストプラクティスに沿って全てのデータを管理しようとしてコストがかさんでしまった、冗長性を高めようとしてバックアップシステムが複雑化してしまった、などと新たな問題を引き起こす可能性もある。またデータ保護といっても、市場にはさまざまな製品やサービスがあふれている。どのハードウェア、ソフトウェア、クラウドサービスを選択すればよいか分からない、という企業は多いだろう。

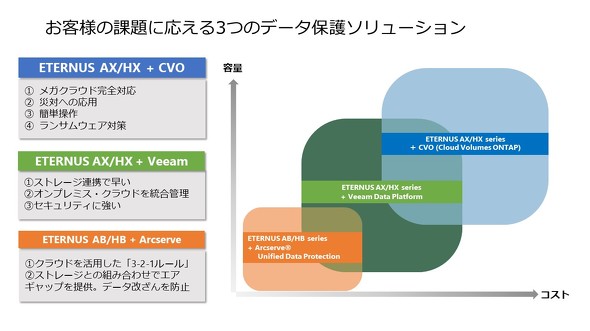

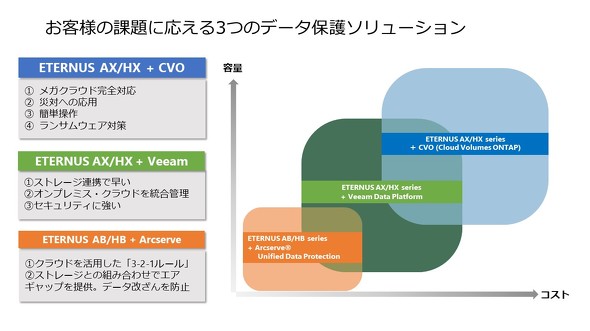

こうした課題の解決策として富士通は、システムの規模やシステムの種類、災害対策のRTO/RPOなど“企業が重視するポイント”に合わせたバックアップのソリューションを提供している。これはバックアップシステムを構築する上で重要な、ストレージとクラウドサービス、バックアップソフトウェアの最適な組み合わせを提案するものだ。富士通の川田 大氏(インフラストラクチャシステム事業本部 グローバルポートフォリオマネジメント統括部 ソリューションポートフォリオ管理部)は次のように説明している。

「ビジネスやシステムの要件によってバックアップシステムに必要なインフラは変わります。お客さまは3つの中から自社の要件(コストや容量)に近いものを選ぶだけで、バックアップシステムをスムーズに導入し、悩みを抱えることなく運用できるようになります」(川田氏)

3つのソリューションにおける容量とコストの相関図(提供:富士通)

3つのソリューションにおける容量とコストの相関図(提供:富士通) このソリューションで採用されているインフラの要素は以下の通り。

ストレージ

- Fujitsu Storage ETERNUS AX series/Fujitsu Storage ETERNUS HX series(以下、AX/HX)

- Fujitsu Storage ETERNUS AB series/Fujitsu Storage ETERNUS HB series(以下、AB/HB)

クラウドサービス

- Cloud Volumes ONTAP(以下、CVO)

バックアップソフトウェア

- Veeam Data Platform (以下、Veeam)

- Arcserve® Unified Data Protection(以下、Arcserve)

選択したソリューションによってそれぞれの組み合わせが変わる。では、各ソリューションが想定する要件と構成を見てみよう。

大規模環境向けソリューション

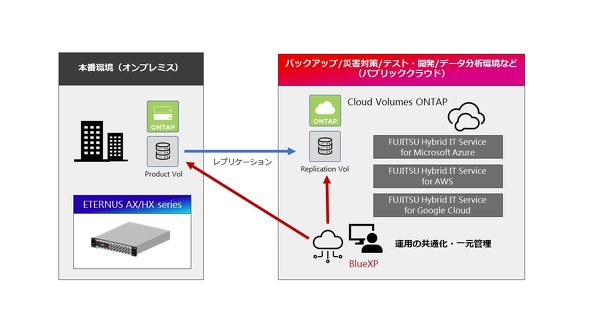

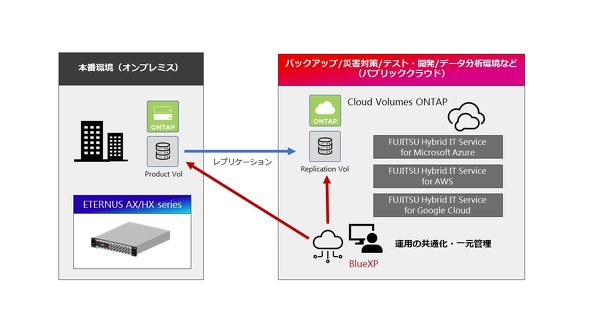

大規模環境向けソリューションは、基幹システムや業務システムなど複数のシステムで構成された、データ容量が数十TB以上の大規模環境向けバックアップ推奨構成だ。組み合わせとしてはAX/HXとCVOといった構成になる。

AX/HXは、エンタープライズストレージとして長年の実績があるストレージOS「ONTAP」を採用している。一方CVOは、ONTAPをクラウドで利用できるクラウドソリューションだ。この2つを組み合わせることで、オンプレミスとクラウドにまたがった高度なストレージ機能を利用できる。

AX/HXとCVOの構成例(提供:富士通)

AX/HXとCVOの構成例(提供:富士通) 「ほとんどのクラウドでは、オンプレミス向けのストレージ機能をそのまま利用することが困難です。例えば、スナップショット、クローニング、レプリケーションなど機能を使いたいと思っても、クラウドに合わせて冗長設計や機能設計が必要になるケースが多く、手間がかかります。AX/HXとCVOの構成であれば、オンプレミスで使い慣れたスナップショットなどの機能をそのまま利用できます。また、重複排除、階層化などのデータ容量削減技術をクラウドでも利用できるようになります。さらに、ダッシュボードを使ってオンプレミスとクラウドを一元管理できるため、複数環境の管理負荷を削減できますし、運用を統一することでシステム設計の負荷も減らせます」(川田氏)

中規模環境向けソリューション

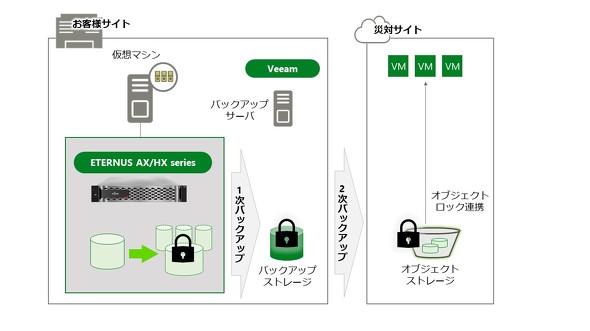

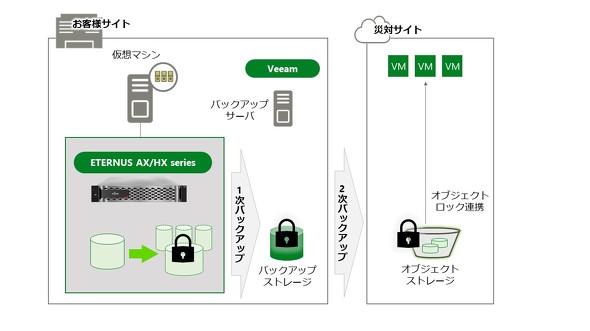

中規模環境向けソリューションは、仮想マシンの台数が50〜100台程度の中規模環境をボリュームゾーンとした幅広い環境に対応できるバックアップ推奨構成となる。組み合わせとしてはAX/HXとVeeam、もしくはAB/HBとVeeamとなる。AX/HXとVeeamの組み合わせでは、ストレージスナップショットとの連携が可能となっている。

中規模環境向けソリューションでの構成例(提供:富士通)

中規模環境向けソリューションでの構成例(提供:富士通) 富士通の弘中祐哉氏

富士通の弘中祐哉氏 AB/HBは、ストレージOSに「SANtricity」を採用している。Veeamは、仮想環境向けのバックアップソフトウェア。エージェントレスで利用でき、増分バックアップにすれば、バックアップ作業による業務影響を少なくできるという特徴がある。富士通の弘中祐哉氏(インフラストラクチャシステム事業本部 データシステム事業部 ISVデータソリューション部)はこう説明している。

「AX/HXやAB/HBとVeeamを組み合わせれば、エージェントを介さず、仮想マシンのバックアップデータを自動でクラウドに転送できます。データの暗号化を狙ったサイバー攻撃を受けたとしても、既にデータはクラウドで安全に保護されているというわけです。増分バックアップのため、データ量が大きいお客さまでも対応可能です。またVeeamにはクラウドへ直接リストアする機能がありますので災害からの復旧も素早くできます。他にも『書き換え不可領域への保存』『リストア前のウイルススキャン』『ネットワーク隔離環境へのリストア』などの機能を備えており、ランサムウェアを中心としたサイバー攻撃に効率良く対抗できます」(弘中氏)

小規模環境向けソリューション

小規模環境向けソリューションは、仮想マシン台数50台未満の小規模環境向けバックアップ推奨構成だ。AB/HBとArcserveの組み合わせとなる。

Arcserveのライセンス体系を活用して、安価な初期コストで導入でき、日々のバックアップ運用やバックアップのセキュリティ対策を効率的に実施できる。富士通の和田右京氏(インフラストラクチャシステム事業本部 データシステム事業部 ISVデータソリューション部)は次のように説明している。

富士通の和田右京氏

富士通の和田右京氏 「主に4つの特徴があります。1つ目は安価なこと。Arcserveのライセンスはシンプルで『バックアップ対象のマシン数』もしくは『仮想マシンを構成する物理サーバのCPU数』によって決まります。2つ目は効率的なバックアップ運用が可能なこと。重複排除や圧縮などの機能を活用できる他、クラウドにバックアップサーバを用意して差分データを転送するといった運用も可能です。3つ目は統合的なバックアップが可能なこと。バックアップサーバを1台用意するだけで、複数対象のバックアップ運用を統合的に管理できます。3-2-1ルールに準じたバックアップデータの他拠点保管と世代管理が可能です。4つ目はランサムウェアなどへのセキュリティ対策が実施できること。『Fujitsu Storage ETERNUS』の筐体(きょうたい)内コピー機能を併用すれば、エアギャップ(バックアップデータを業務ネットワークから論理的に隔離すること)によってバックアップデータの改ざんを防ぐことができます」(和田氏)

豊富な知見とノウハウに加え、事前検証サービスも提供

3つのソリューションは、ビジネスやシステムの要件によって使い分けることになる。共通しているのは「高速、高可用性が求められるデータはオンプレミスのストレージに格納し、保護するデータはクラウドストレージに格納する」というアプローチだ。

それぞれのソリューションは柔軟性が高く、顧客の環境に応じてカスタマイズが可能だ。ソリューションが最初に提示している組み合わせ以外についても富士通が事前に検証してから提供するため、安心して利用できる。検証施設「FUJITSU Platform Solution Lab」を利用して「自社の環境で導入しても問題ないかどうか」を検証することも可能だ。

また、2023年12月現在、富士通は通常よりも安く製品を手に入れられる幾つかのキャンペーンを実施している。AB/HBとETERNUS HX seriesの一部モデルは最大で60%オフで購入できる。AB/HBかAX/HXと同時購入で、データ保護ソフトウェア『Veeam』の対象製品が通常価格から22%オフで購入できるキャンペーンも実施中だ。

本稿で取り上げたFujitsu Storage ETERNUS以外にも富士通は、インテル® Xeon® スケーラブル・プロセッサー・ファミリー搭載のPCサーバ「PRIMERGY」など、システム全体で顧客のデジタルイノベーションを支える幅広いソリューションを提案している。

「DX(デジタルトランスフォーメーション)の取り組みが進む中、バックアップに対する要求は年々高まっています。RTOやRPOをできるだけ短くして事業継続性を高めつつ、バックアップデータの肥大化、運用管理コストの低減、ランサムウェアへの対策といった課題に効率的に対処していかなければなりません。スレトージ製品を国内で長く展開してきた実績を生かして、さまざまなパートナーと連携し、顧客の課題に寄り添って提案していきます」(秋山氏)

「守り」と「攻め」の両面からのデータ保護を実現したい企業にとって、富士通のランク別推奨構成ソリューションは大きな力になるはずだ。

関連記事

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

Adblock test (Why?)

からの記事と詳細 ( 保護と活用は両立可能? データ保護とクラウドの“切っても切れない関係” - @IT )

https://ift.tt/WmPZ3gk

富士通の秋山仁美氏

富士通の秋山仁美氏 富士通の川田 大氏

富士通の川田 大氏

富士通の弘中祐哉氏

富士通の弘中祐哉氏 富士通の和田右京氏

富士通の和田右京氏

.jpg)