[Arcserve Japan]

ランサムウェア攻撃によるデータ改ざんや削除からバックアップ データを保護

2022年5月23日:

arcserve Japan合同会社(本社:東京都千代田区、職務執行者社長:江黒 研太郎 以下、Arcserve Japan)は、中規模以上のシステム群のデータ保護を目的として、ランサムウェア対策に有効なイミュータブル(*1)(不変)ストレージ「Arcserve OneXafe(ワンセーフ)4500シリーズ」を、2022年6月6日より販売開始します。Arcserve OneXafeは、2021年3月のStorageCraft社買収によって拡充した、Arcserveのデータ保護ソリューション・ポートフォリオの新ラインアップで、Arcserve Japanのパートナー企業を通じて購入いただけます。

Arcserve OneXafeはバックグラウンドで定期的に変更不可能なスナップショット(*2)を取得することで、ランサムウェア攻撃や不正アクセスによりデータに改ざんや削除があっても、スナップショットを使って正常時の状態に復旧することができます。

Arcserve OneXafeは、バックアップ ソフトウェア「Arcserve UDP」、「Arcserve Backup」のバックアップ先としての利用に加え、バックアップ アプライアンス「Arcserve UDP Appliance」の二次バックアップ ストレージとしても利用いただけます。

Arcserve OneXafe の強みは、Arcserve UDP や Arcserve Backup の運用をそのままに、ランサムウェア対策を強化いただける点と、ハードウェアとソフトウェアの技術サポートをArcserve Japanがワンストップで提供できる点にあります。

最近では、元データだけでなく、バックアップ データにまでランサムウェア攻撃の被害が及ぶケースも報告されており、事業継続の観点からもさらなるデータ保護への取り組みが急務となっています。Arcserveの提唱する「3-2-1-1ルール」では、オリジナルデータ、そのデータのコピー2つからなる「3」つを作成、「2」つの異なるメディアに保存、「1」つをオフサイトに保存、さらに「1」つをイミュータブル(不変) ストレージに保存することにより、重要なデータをより安全に保護することが可能になります。

StorageCraftとの合併により、Arcserveは世界トップ5のデータ管理・保護ベンダーとなりました。中核製品のArcserve UDPをはじめとする豊富な製品・サービスにStorageCraft製品を加え、ラインアップを拡充することにより、お客様の多様化するデータ保護ニーズにきめ細かく対応してまいります。

【Arcserve OneXafe 4500シリーズ製品概要】

<主な機能・特長>

変更不可のスナップショットを自動的に取得

スナップショットは、共有を作成する際に指定する保持期間(Retention Period)に従って保存されます。バックアップ データがOneXafeの共有領域に書き込まれると、90秒おきにスナップショットを取得します。ランサムウェアやその他サイバー攻撃者は、”不変な”スナップショットを変更することができないため、万が一バックアップ データが破壊された場合でも、スナップショットにより、破壊される前の状態に復旧することができます。

3つのディスクへ自動的にデータ ブロックを書き込み、ディスク障害に対応

OneXafeでは、1つのデータブロックを3つの HDD に書き込むため、同時に2ドライブの障害が起きてもデータは無くなりません

重複排除、圧縮によるストレージの効率利用

Arcserve OneXafe に保存されるデータは自動で重複排除(*3)/圧縮されるため、効率よく空き容量を利用できます。また、10 GbE のネットワーク ポートを搭載しており、大容量のデータを高速にバックアップできます。

なお、Arcserve UDP のバックアップ先としてArcserve OneXafe を利用する場合、Arcserve UDP の重複排除機能を併用する事もできます。

クラウド ベースの管理コンポーネント「OneSystem」により、どこからでも容易に管理可能

OneXafeはクラウドベースの管理コンポーネント「OneSystem」により管理され、共有フォルダやスナップショットを容易に設定できます。クラウド上ですぐに利用可能な「パブリック OneSystem」と、オンプレミスに構築する「プライベート OneSystem」の2種類から選択でき、1つの OneSystem アカウントで複数の OneXafe 環境を統合管理することが可能です。

<販売開始>

2022年6月6日

<価格>

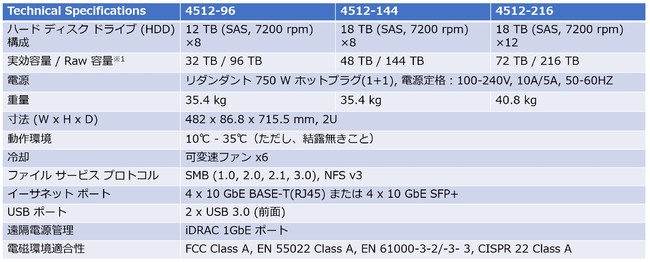

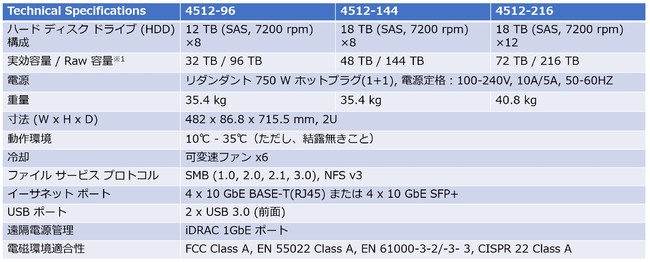

「Arcserve OneXafe 4500シリーズ」には、4512-96(32テラバイト モデル)、4512-144(48テラバイト モデル)、4512-216(72テラバイト モデル)の3種類があります。また、イーサネット ポートには 10 GBase-T(RJ45)と SFP+ の二種類があり、購入時に選択できます。

・Arcserve OneXafe 4512-96 [32TB Model] :750万円(税抜)

・Arcserve OneXafe 4512-144 [48TB Model] :930万円(税抜)

・Arcserve OneXafe 4512-216 [72TB Model] :1,290万円(税抜)

※5年間のメンテナンスが標準セット

※管理コンポーネントのOneSystemは無料でご利用いただけます。

<仕様>

※1 Raw 容量は HDD の合計容量です。OneXafe は3つの HDDに同一ブロックを書き込むので、実効容量は Raw 容量の 1/3 になります。

*1 イミュータブル:不変を意味します。イミュータブル ストレージは、変更不可能なスナップショットを保持することで、バックアップ データをサイバー攻撃から保護します。

*2 スナップショット:ある時点でのデータ領域を、まるで写真を撮るように素早く、そのままの状態のイメージを保存する機能です。

*3 重複排除:データの中身を分析し、同じデータがあればそれを取り除く機能です。

Arcserveについて

世界トップ5のデータ保護ベンダーであるArcserveは、SMBからエンタープライズまで、場所や複雑さを問わず、すべてのデータワークロードを管理、保護、復旧するためのクラス最高のソリューションを幅広く提供しています。Arcserveのソリューションは、複雑さを排除しながら、あらゆるデータ環境において、クラス最高の費用対効果、俊敏性、大規模な拡張性を備えたデータ保護と確実性をもたらします。オンプレミス、オフプレミス(DRaaS、BaaS、Cloud-to-Cloudなど)、ハイパーコンバージド、エッジインフラが含まれます。30年近くにわたって受賞歴のある製品に加え、継続的にイノベーションに注力してきたことで、パートナーやお客様は、次世代のデータワークロードとインフラへの最速ルートを確保することができます。Arcserveは、100%チャネル販売により150カ国以上で事業を展開しており、1万9,000社のチャネルパートナーが23万5,000社のお客様の重要なデータ資産の保護に貢献しています。Arcserve の詳細については、本社サイト www.arcserve.com もしくは、Arcserve Japan サイト www.arcserve.com/jp をご覧ください。

###

*本文中に記載されている会社名、製品名は、各社の登録商標または商標です。

Arcserveシリーズとソーシャル・ネットワーク・サービス

Arcserveオフィシャル・サイト : https://www.arcserve.com/jp/

Twitter:https://twitter.com/arcserve_jp

Facebook :https://www.facebook.com/arcservejp

Arcserve Blog:https://arcserve.txt-nifty.com/

Arcserveシリーズ製品に関するお問い合わせ先

Arcserveジャパン・ダイレクト

TEL: 0120-410-116 (受付時間: 平日9:00~17:30)

e-mail: JapanDirect@arcserve.com

企業プレスリリース詳細へ (2022/05/23-13:17)

Adblock test (Why?)

からの記事と詳細 ( Arcserve Japan、ランサムウェア対策に有効なイミュータブル ストレージ「Arcserve OneXafe 4500シリーズ」を発表:時事ドットコム - 時事通信ニュース )

https://ift.tt/JDycnm4