クラウドセキュリティ設定診断を担当している多羅尾です。

クラウドの中でもAWS(Amazon Web Services)を利用する組織は多いと思いますが、セキュリティ対策は万全ですか?AWS向けの多くのセキュリティ対策は要件に応じて設定すればよいのですが、完全に使いこなすにはノウハウが必要で、どのような対策を実施すればよいか分からず困ってしまうこともあるかと思います。

本記事では対策の一例としてAWS環境への攻撃シナリオを元に、AWSワークロードをスキャンする自動脆弱性管理サービス「Amazon Inspector」と、悪意のあるアクティビティや異常な動作をモニタリングし、AWSのアカウントやワークロード、データを保護する脅威検出サービス「Amazon GuardDuty」の有効性をご紹介します。

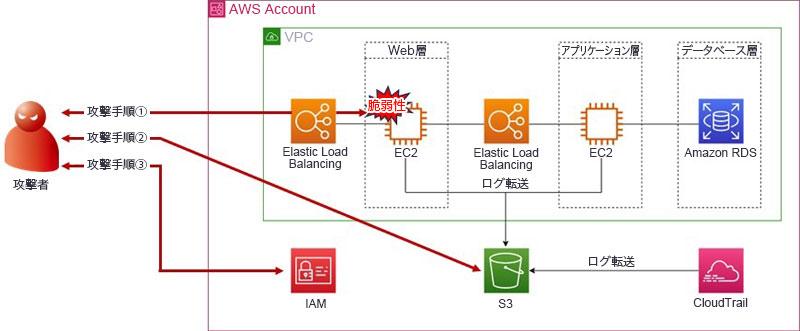

AWS環境への攻撃シナリオ

まず、ECサイトやCMSを提供しているAWS環境への攻撃シナリオ(図1)について説明します。

攻撃シナリオでは、EC2のミドルウェアの脆弱性を悪用してIAMロールから認証情報を取得し、S3バケット上にあるデータを取得します。攻撃手順は以下の3つです。

- ①Web層のEC2のミドルウェアの脆弱性(CVE-2021-41773)を悪用し、IAMロールから認証情報を取得します。

- ②取得した認証情報はS3バケットへのアクセス権限があり、CloudTrailログを取得しIAMユーザ名を抽出します。

- ③取得したIAMユーザ名を用いて、AWSマネジメントコンソールにパスワードクラッキングを実施し、不正ログインを試みます。

※ AWSマネジメントコンソールは、デフォルトではIPアドレス制限はなく以下のURLからアクセスが可能です。

https://console.aws.amazon.com/console/home

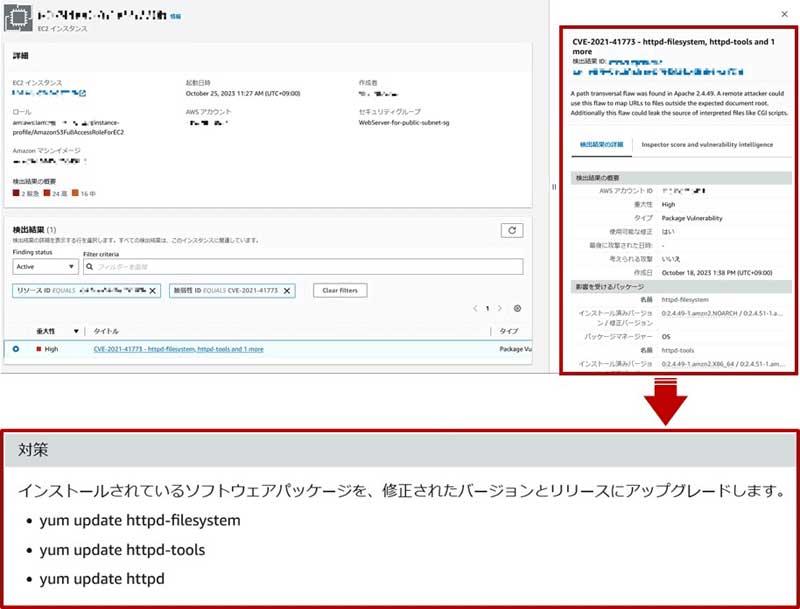

Amazon Inspectorによる脆弱性の検出

攻撃シナリオの攻撃手順①では、Apacheの脆弱性のCVE-2021-41773を悪用しています。

この脆弱性を検出するには、どうしたらいいでしょうか。AWSでは、EC2の脆弱性を検出できるサービスとしてAmazon Inspector(以下、Inspector)を提供しています。

図2は、Inspectorのスクリーンショットで、攻撃手順①で悪用されたCVE-2021-41773の脆弱性がHighリスクで検出されています。このように脆弱性を可視化することで、すぐに対応すべきか、そうでないか判断ができます。

Inspectorが検知したCVE-2021-41773を選択すると、当該脆弱性の詳細な情報が出力されます。出力内容の中に対策が記載されているので、この手順に従って当該脆弱性を修正できます。

※ Amazon Inspector とは - Amazon Inspector

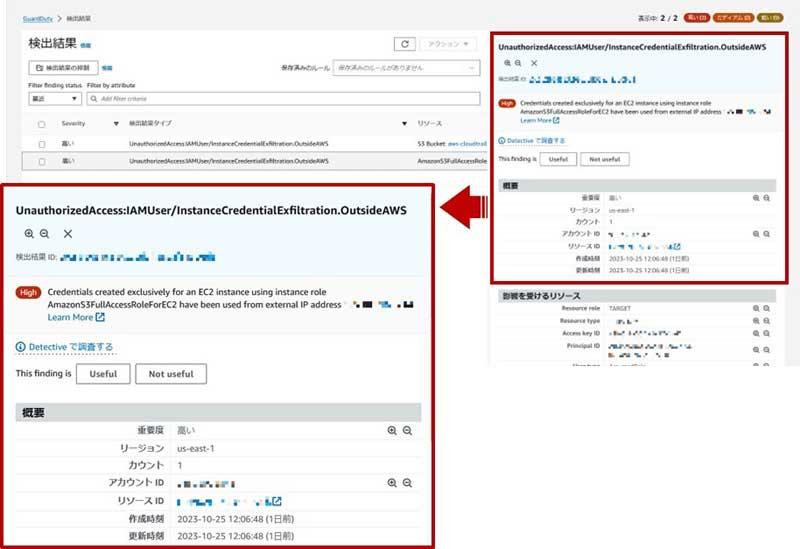

Amazon GuardDutyによる脅威の検出

Inspectorでは、EC2の既知のミドルウェアの脆弱性を検出できますが、Inspectorでは検出できないEC2上のWebアプリケーションの脆弱性を悪用された場合、脅威を検出してすぐに対応する必要があります。AWSでは、脅威を検出できるサービスとしてAmazon GuardDuty(以下、GuardDuty)が提供されています。

図3は、GuardDutyの検出結果のスクリーンショットで、攻撃シナリオの攻撃手順①で取得された認証情報が使われたことが、Highリスクで検出されています。

このように脅威を検出できることで、すぐに対応し、影響範囲を小さくすることが可能です。

GuardDutyが検出したHighリスクを選択すると、当該リスクの詳細な情報が出力されます。出力内容の中にリスクの説明、リスクの生成時刻、攻撃元IPアドレス、対象リソースなどが記載されています。これらの内容を用いて各種ログから攻撃通信を特定し、検出したリスクへの対応などに活用できます。

※ Amazon GuardDuty とは - Amazon GuardDuty

さいごに

本記事ではAWS環境への攻撃シナリオを元に、Inspectorによる脆弱性の検出とGuardDutyによる脅威の検出をご紹介しました。

Inspectorにより検出したEC2の脆弱性を修正することで、お使いのAWS環境上から脆弱性を悪用した攻撃を未然に防ぐことが期待できます。Inspectorでは検出できないEC2のWebアプリケーションの脆弱性に対しては、GuardDutyにより脅威を検出でき、当該脅威に対してすぐに対応することで、影響範囲を小さくすることができます。

ラックのクラウドセキュリティ設定診断では、InspectorとGuardDutyを有効にしているかを確認している他、CISベンチマークの項目も含まれています。CISベンチマークは、米国の政府機関や企業などのセキュリティ専門家の協力を得て提供しているベストプラクティスです。

表1にCISベンチマークの診断対象のAWSリソースと診断内容の一部を記載していますので、お使いのAWS環境のセキュリティを高めたい際は、ラックのサービスをご検討いただけますと幸いです。

| 診断対象のAWSリソース | 診断内容(一部のみ抜粋) |

|---|---|

| IAM | AWSマネジメントコンソールにログイン可能なIAMユーザに対して多要素認証を有効にしていること |

| S3 | S3バケットで「パブリックアクセスをブロックする」が設定されていること |

| CloudTrail | 全リージョンでCloudTrailが有効であること |

| CloudWatch | AWSマネジメントコンソールのログイン失敗に対してアラーム通知設定がされていること |

| EC2 | Security Groupで0.0.0.0/0 port 22(SSH)への接続を許可していないこと |

※ その他の診断対象のAWSリソースとして、以下の7つがあります。

①AWS Config

②Simple Notification Service(SNS)

③Virtual Private Cloud(VPC)

④CloudFront

⑤Amazon Relational Database Service(RDS)

⑥AWS Certificate Manager(ACM)

⑦Key Management Service(KMS)

からの記事と詳細 ( AWS環境への攻撃シナリオと、脆弱性・脅威の検出に有効な ... - LAC )

https://ift.tt/joM6grm

No comments:

Post a Comment